|

ГЛАВНАЯ

> Вернуться к содержанию

Security Issues

Правильная ссылка на статью:

Camara A.

The Role of Cognitive-Information Technologies in Cybersecurity: Threat Detection and Adaptive Defense Systems

// Вопросы безопасности.

2024. № 1.

С. 61-70.

DOI: 10.25136/2409-7543.2024.1.69882 EDN: TMESCK URL: https://nbpublish.com/library_read_article.php?id=69882

The Role of Cognitive-Information Technologies in Cybersecurity: Threat Detection and Adaptive Defense Systems /

Роль когнитивно-информационных технологий в кибербезопасности: обнаружение угроз и адаптивные системы защиты

Камара Амаду Сара

магистр, кафедра Прикладная математика и информатика, Российский университет дружбы народов

117198, Россия, Москва область, г. Москва, ул. Миклухо-Маклая, 21, кв. 803А

Camara Amadou Sara

Graduate student, Department of Applied Mathematics and Computer Science, Peoples' Friendship University of Russia

117198, Russia, Moscow region, Moscow, Miklukho-Maklaya str., 21, sq. 803A

|

leosarah109@gmail.com

|

|

|

|

DOI: 10.25136/2409-7543.2024.1.69882

EDN: TMESCK

Дата направления статьи в редакцию:

17-02-2024

Дата публикации:

04-04-2024

Аннотация:

Предметом исследования является влияние развития машинного обучения и искусственного интеллекта на обеспечение кибербезопасности в программно-ориентированных системах. Автор подробно рассматривает такие аспекты темы, как моделирование когнитивных информационных технологий и их влияние на анализ данных, обучение и принятие решений в системах. Особое внимание уделяется угрозам кибербезопасности, с которыми сталкиваются системы искусственного интеллекта, таким как кибератаки. Автор предлагает компоненты адаптивной обороны для преодоления этих угроз, включая анализ поведенческой биометрии, автоматизированный инцидентный ответ, аналитику поведения пользователей и сущностей, а также управление уязвимостями. Эти компоненты выделяются в контексте разработки стратегий кибербезопасности в современной цифровой среде, что имеет критическое значение для обеспечения защиты чувствительной информации и инфраструктуры. Методология исследования включает анализ существующих угроз кибербезопасности и выявление их воздействия на системы искусственного интеллекта. Применяются методы аналитики данных и моделирования с учетом специфики информационных технологий. Исследование также основывается на анализе современных методов адаптивной киберзащиты. Основными выводами проведенного исследования является не только выявление угроз кибербезопасности для систем искусственного интеллекта, но и предложение компонентов адаптивной обороны для их эффективного преодоления. Новизна исследования заключается в анализе влияния когнитивно-информационных технологий на стратегии кибербезопасности и предложении инновационных подходов к защите данных и инфраструктуры в современной цифровой среде. Особым вкладом автора в исследование темы является системный анализ различных угроз и разработка комплексных рекомендаций по обеспечению кибербезопасности. В рамках исследования также выявлены перспективы развития киберзащиты в контексте быстро меняющейся киберугрозы, что открывает новые горизонты для дальнейших исследований и разработок в данной области. Полученные выводы представляют собой значимый вклад в понимание и обеспечение безопасности в цифровой среде.

Ключевые слова:

Когнитивно-информационные технологии, Кибербезопасность, Обнаружение угроз, Адаптивные системы защиты, Искусственный интеллект, Машинное обучение, Уязвимости, Компьютерная безопасность, Анализ угроз, Поведенческая биометрия

Abstract: The research delves into the influence of machine learning and artificial intelligence advancements on cybersecurity within software-oriented systems. The author thoroughly examines the modeling of cognitive-information technologies and their ramifications on data analysis, training processes, and decision-making within these systems. Special emphasis is placed on identifying cybersecurity threats faced by artificial intelligence systems, such as susceptibility to cyberattacks. The study proposes adaptive defense components, including behavioral biometrics analysis, automated incident response, user and entity behavior analytics (UEBA), and vulnerability management, to address these threats. These components are underscored in the development of cybersecurity strategies in the contemporary digital environment, crucial for protecting sensitive data and infrastructure. Methodologically, the research involves analyzing existing cybersecurity threats and their impact on artificial intelligence systems, employing data analytics and modeling techniques tailored to information technologies. It also evaluates contemporary methods of adaptive cybersecurity. Key findings of the study not only identify cybersecurity threats to artificial intelligence systems but also propose adaptive defense components for effective mitigation. The research innovatively examines the influence of cognitive information technologies on cybersecurity strategies, offering novel approaches to safeguard data and infrastructure in the modern digital landscape. Additionally, the study highlights examples such as Natural Language Processing (NLP), image and video recognition, predictive analytics, and virtual assistants, which are integral to understanding the breadth of applications of artificial intelligence in cybersecurity. The author significantly contributes through a systematic analysis of diverse threats, culminating in comprehensive recommendations for cybersecurity. Furthermore, the study identifies future prospects for cybersecurity amidst evolving cyber threats, paving the way for further research and development in the field and enhancing understanding and ensuring security in the digital realm.

Keywords: Cognitive-Information Technologies, Cybersecurity, Threat Detection, Adaptive Defense Systems, Artificial Intelligence, Machine Learning, Vulnerabilities, Computer Security, Threat Analysis, Behavioral Biometrics

Introduction

In the digital age, cybersecurity has become a paramount concern for individuals, businesses, and governments alike. The ever-evolving landscape of cyber threats necessitates innovative approaches to safeguard sensitive information and infrastructure. As the complexity and scale of cyberattacks increase, traditional security measures alone may no longer suffice. Enter cognitive-information technologies – a cutting-edge paradigm that leverages the power of artificial intelligence, machine learning, and big data to enhance threat detection and create adaptive defense systems. Due to its ability to evaluate security threats in real-time and take appropriate action, artificial intelligence has emerged as a key component of cyber security. Threat detection and prevention are the focus of AI's role in cybersecurity. AI can be used to prevent attacks. AI also can recognize potential threats before they occur and take action to avoid them by assessing past attacks and detecting similarities. Creating automated incident response systems is another important function of artificial intelligence in cybersecurity. Because of its ability to analyze vast volumes of data in real time and automate incident response, AI is swiftly becoming into a key tool for efficient cybersecurity in today's digital environment [1]. In this article, we explore the pivotal role of cognitive-information technologies in bolstering cybersecurity efforts.

Understanding Cognitive-Information Technologies

Cognitive-information technologies refer to a set of advanced computing solutions that simulate human-like thinking processes, allowing systems to learn, adapt, and make decisions based on data analysis. These technologies rely on artificial intelligence (AI) and machine learning (ML) algorithms to process vast amounts of information, enabling them to recognize patterns, anomalies, and trends that could indicate potential cybersecurity threats [2].

Some examples of cognitive-information technologies that rely on artificial intelligence (AI) and machine learning (ML).

Natural Language Processing (NLP): NLP enables computers to understand, interpret, and generate human language. It is the technology behind virtual assistants like Siri and chatbots that can engage in human-like conversations. NLP is crucial for processing unstructured data, such as text from social media, emails, or documents, to derive valuable insights [3].

Image and Video Recognition: AI and ML algorithms can be trained to recognize patterns, objects, and even human faces in images and videos. This technology is used in various applications, including facial recognition for security purposes, content moderation on social media, and autonomous vehicles' visual perception systems [4].

Speech Recognition: Speech recognition technology converts spoken language into text, enabling voice-activated assistants and dictation systems. It finds applications in voice-controlled devices, transcription services, and interactive voice response (IVR) systems [5].

Predictive Analytics: AI and ML can analyze historical data to identify patterns and trends and make predictions about future events. Businesses use predictive analytics for various purposes, such as forecasting customer behavior, optimizing supply chain management, and anticipating equipment failures [6].

Recommendation Systems: These systems are prevalent in online platforms like e-commerce websites and streaming services. AI algorithms analyze user behavior and preferences to provide personalized recommendations, suggesting products, movies, music, or content that users are likely to be interested in [7].

Healthcare Diagnostics: AI and ML are employed in medical imaging to assist in diagnosing diseases and conditions by analyzing X-rays, MRI scans, and other medical images. These technologies can help identify abnormalities and assist medical professionals in providing more accurate diagnoses [8].

Virtual Assistants and Chatbots: Virtual assistants like Google Assistant and Amazon Alexa, as well as chatbots used in customer support, employ NLP and other AI techniques to understand user queries and respond appropriately [9].

These are just a few examples of how cognitive-information technologies, driven by AI and ML, are transforming various industries, and enhancing the way we process information and make decisions. The capabilities of these technologies continue to evolve, and they are expected to play an increasingly significant role in our daily lives and businesses in the future.

Threat Detection - Staying Ahead of the Game

Cybersecurity intelligence is conducted to develop information on four levels: Strategic, Operational, Tactical, and Asymmetrical. Strategic intelligence should be developed for the board of directors, senior management, and the CRG committee. Operational intelligence should be designed to provide security professionals with an understanding of threats and operational environment vulnerabilities. Tactical intelligence must provide directional guidance for offensive and defensive security strategies. Asymmetrical intelligence strategies include monitoring the cyber black market and other market intelligence from law enforcement and other means as possible. In the realm of cybersecurity, early detection of threats is crucial. Traditional security solutions typically employ rule-based approaches, which rely on predefined signatures to identify known threats. However, these methods fall short when dealing with novel, zero-day attacks. Cognitive-information technologies offer a significant advantage in this regard, as they excel at identifying emerging threats without relying on preconceived notions [10].

Machine learning algorithms can analyze historical and real-time data, enabling systems to recognize subtle deviations from normal behavior and raise red flags when anomalies occur. This proactive approach allows cybersecurity teams to stay one step ahead of cybercriminals, identifying potential threats even before they materialize into full-fledged attacks [11].

Cognitive information technologies based on artificial intelligence (AI) and machine learning (ML), which play a crucial role in strengthening cybersecurity efforts.

Anomaly Detection: Anomaly detection involves identifying unusual patterns or behaviors in data that might indicate potential threats. This technology is crucial for early detection of emerging threats and suspicious activities that do not match typical patterns [12, 13].

Threat Intelligence Analysis: Threat intelligence analysis utilizes AI and ML to process and analyze vast amounts of data from various sources to identify and understand potential threats. This helps organizations stay informed about the latest cyber threats and trends, enabling them to proactively defend against new attack vectors [14].

Phishing Detection and Email Security: AI-powered phishing detection systems can analyze email content, sender behavior, and patterns to identify phishing attempts and malicious emails. Staying ahead of phishing attacks is critical as they remain one of the most common attack vectors used by cybercriminals. Phishing intends to deceive users and can be used as a technique to steal information or gain unauthorized access to a network [15, 16, 17].

Next-Generation Firewalls: Next-generation firewalls (NGFWs) incorporate AI and ML to analyze network traffic in real-time and detect potential threats. These advanced firewalls can identify and block sophisticated attacks, including those attempting to exploit application vulnerabilities [18].

Network Traffic Analysis: Network traffic analysis with AI capabilities allows for the identification of suspicious patterns and potential cyber threats traversing the network. This technology is essential for detecting and mitigating threats before they cause significant damage [19, 20].

Adaptive Defense Systems - The Power of Dynamic Responses

Cybersecurity is no longer a reactive endeavor. Attackers have become more sophisticated, capable of adapting their strategies to bypass conventional security measures. As such, businesses and organizations must adopt a dynamic defense strategy that can evolve in response to new threats. Cognitive-information technologies lay the foundation for such adaptive defense systems.

Through continuous learning and pattern recognition, AI-driven cybersecurity systems can adjust their response mechanisms based on the changing threat landscape. These systems can autonomously adapt their defenses, swiftly identifying and neutralizing new threats. This adaptability significantly reduces response times and minimizes the damage caused by potential breaches, enhancing overall cybersecurity resilience [21].

Behavioral Biometrics: Behavioral biometrics provides an adaptive defense mechanism by continuously monitoring and authenticating users based on their behavioral patterns. It helps in identifying unauthorized access attempts and potential account compromises [22, 23, 24].

Automated Incident Response: Automated incident response systems use AI and ML to detect and respond to certain types of cyber threats without human intervention. This adaptive defense approach ensures swift and efficient mitigation of known threats [25].

User and Entity Behavior Analytics (UEBA): UEBA solutions help in building adaptive defense systems by monitoring and analyzing user and entity behavior within an organization's network. Any deviations from normal behavior trigger alerts, allowing for proactive defense against insider threats and anomalies [26].

Vulnerability Management: Vulnerability management with AI capabilities allows for adaptive prioritization of security patches based on risk and potential impact. This ensures that critical vulnerabilities are addressed promptly to reduce the attack surface [27].

In summary, both for "Threat Detection" and "Adaptive Defense Systems," the mentioned technologies are instrumental and crucial because they provide essential capabilities to detect, analyze, and respond to cyber threats effectively, ensuring a higher level of security for organizations and staying ahead of evolving cyber risks.

Cybersecurity trends

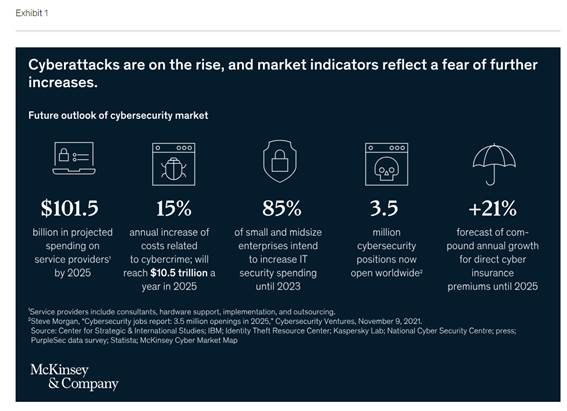

In this article, Jim Boehm, Dennis Dias, Charlie Lewis, Kathleen Li, and Daniel Wallance explore cybersecurity trends and emphasize the importance of being prepared for accelerated digitization and understanding the cybersecurity implications of technology investments in the future. They highlight defensive capabilities that organizations can develop to mitigate future cyber threats, emphasizing the need for over-the-horizon defensive capabilities in the face of digital disruption. [30].

Big Data and Cognitive Insights

The rise of big data has transformed the way organizations approach cybersecurity. The vast amounts of data generated daily can overwhelm conventional security analysts, making it challenging to identify relevant patterns or derive meaningful insights manually. Cognitive-information technologies come to the rescue by processing and analyzing big data more efficiently. AI algorithms can process massive datasets to uncover hidden patterns and relationships between various data points. By identifying relevant signals from the noise, cognitive-information technologies help security analysts focus their efforts on high-priority threats, streamlining the decision-making process and maximizing the effectiveness of security measures [28].

Challenges and Ethical Considerations

While cognitive-information technologies hold immense promise for revolutionizing cybersecurity, they also come with their fair share of challenges and ethical considerations. One significant concern is the potential for bias in AI algorithms, which can lead to false positives or negatives in threat detection. Additionally, ensuring data privacy and security is of paramount importance when dealing with sensitive information. Moreover, the increasing sophistication of AI-driven attacks presents a Catch-22 situation where AI is both a tool for defense and an instrument for potential attacks. Striking the right balance between innovation and safety requires a collaborative effort from governments, businesses, and researchers to establish ethical frameworks and regulations [29].

Conclusion

In an ever-evolving cyber landscape, cognitive-information technologies offer a promising path towards robust cybersecurity. The integration of AI, machine learning, and big data analytics empowers organizations to detect threats in real-time, adapt defenses dynamically, and gain valuable insights from vast amounts of data. However, as we harness the power of these technologies, we must also address ethical concerns and ensure the responsible use of AI in safeguarding our digital world. By leveraging cognitive-information technologies responsibly, we can foster a safer and more secure digital future for everyone. This article sheds light on the different types of cybersecurity attacks and their corresponding defense mechanisms in a detailed and comprehensive manner. Growing threats and attacks in emerging technologies, often manifest in different forms. It is worth noting that it is challenging to capture all patterns of threats and attacks. Therefore, this article attempted to capture a common set of general threat and attack patterns that are specifically targeted towards AI/ML systems.

Библиография

1. Ризви, В. (2023). Усиление кибербезопасности: сила искусственного интеллекта в обнаружении и предотвращении угроз. Международный журнал передовых исследований в инженерии и науке (IJAERS), 10(5), май 2023. https://dx.doi.org/10.22161/ijaers.105.8

2. Цзян, Й., и Атиф И. (2021). Селективная ансамблевая модель для когнитивного анализа кибербезопасности. Журнал компьютерных и сетевых приложений, 193, ноябрь 2021, 103210. https://doi.org/10.1016/j.jnca.2021.103210

3. Чэн, С., Си, Х., и Тао, С. (2022). Видение, статус и исследовательские темы обработки естественного языка. Журнал обработки естественного языка, 1, 2022, 100001. https://doi.org/10.1016/j.nlp.2022.100001

4. Динг, И., и Лю, И. (2022). Новый метод распознавания действий с небольшим числом обучающих примеров: временные реляционные кросс-трансформеры на основе пирамиды различий изображений. IEEE Access, 10, 94536 – 94544. 10.1109/ACCESS.2022.3204404

5. Ке, Х., Луо, Ф., и Ши, М. (2023). Проектирование модели распознавания эмоций речи. Труды по инженерии, 38(1), 86. https://doi.org/10.3390/engproc2023038086

6. Эгвим, С. Н., Алака, Х., Ториола-Кокер, Л. О., Балогун, Х., и Сунмола, Ф. (2021). Применение искусственного интеллекта для прогнозирования задержек в строительных проектах. Машинное обучение с приложениями, 6, 15 декабря 2021, 100166. https://doi.org/10.1016/j.mlwa.2021.100166

7. Ислек, И., и Огудучу, С. Г. (2022). Иерархическая система рекомендаций для электронной коммерции с использованием онлайн-отзывов пользователей. Исследования и приложения в области электронной коммерции, 52, март–апрель 2022, 101131. https://doi.org/10.1016/j.elerap.2022.101131

8. Хабуза, Т., Наваз, А. Н., Хашим, Ф., Альнаджар, Ф., Заки, Н., Серхани, М. А., и Статсенко, Й. (2021). Применение искусственного интеллекта в робототехнике, анализе диагностических изображений и медицине точности: текущие ограничения, будущие тенденции, рекомендации по системам компьютерной помощи в медицине. Информатика в медицине (Informatics in Medicine Unlocked), 24, 2021, 100596. https://doi.org/10.1016/j.imu.2021.100596

9. Гкинко, Л., и Эльбанна, А. (2023). Аппроприация разговорного искусственного интеллекта на рабочем месте: таксономия пользователей чат-ботов с искусственным интеллектом. Международный журнал управления информацией, 69, апрель 2023, 102568. https://doi.org/10.1016/j.ijinfomgt.2022.102568

10. Бон, Дж. (2017). Когнитивный хак: новое поле битвы в кибербезопасности ... Человеческий разум. Издательство Auerbach. С. 156-160.

11. Chio, C., & Freeman, D. (2018). Машинное обучение и безопасность: Защита систем с использованием данных и алгоритмов (1-е издание). O'Reilly Media. С. 25-45.

12. Ахмад, Р., Алсмади, И., Альхамдани, В., & Тавальбех, Л. (2023). Обнаружение атак нулевого дня: систематический обзор литературы. Обзор искусственного интеллекта. https://doi.org/10.1007/s10462-023-10437-z

13. Кандхро, И. А., Аланази, С. М., Али, Ф., Кехар, А., Фатима, К., Уддин, М., & Каруппайа, С. (2023). Обнаружение в реальном времени злонамеренных вторжений и атак в кибербезопасных инфраструктурах, оснащенных интернетом вещей. IEEE Access, 11, стр. 9136-9148. 10.1109/ACCESS.2023.3238664

14. Эйнсли, С., Томпсон, Д., Мейнард, С., & Ахмад, А. (2023). Кибер-разведка: обзор и исследовательская программа для практики принятия решений в области безопасности. Компьютеры и безопасность, 132, 103352. https://doi.org/10.1016/j.cose.2023.103352

15. Дьюис, М., & Виана, Т. (2022). Phish Responder: гибридный метод машинного обучения для обнаружения фишинга и спам-писем. Прикладные системные инновации, 5(4), 73. https://doi.org/10.3390/asi5040073

16. Хуаньес-Мартино, Ф., Алаиз-Родригес, Р., Гонсалес-Кастро, В., Фидалго, Е., & Алегре, Е. (2023). Обзор обнаружения спама в электронной почте: анализ стратегий спамеров и проблемы сдвига набора данных. Обзор искусственного интеллекта, 56, 1145–1173. https://doi.org/10.1007/s10462-022-10195-4

17. Мугхайд, А., АльЗу’би, С., Хнаиф, А., Таамне, С., Альнаджар, А., & Абу Элсоуд, Э. (2022). Интеллектуальная система обнаружения фишинга в кибербезопасности с использованием техник глубокого обучения. Кластерные вычисления, 25, 3819–3828. https://doi.org/10.1007/s10586-022-03604-4

18. Неупане, К., Хаддад, Р., & Чен, Л. (2018). Брандмауэр следующего поколения для сетевой безопасности: обзор. Доклад представлен на SoutheastCon 2018, Санкт-Петербург, Флорида, США, стр. 1-6. IEEE. 10.1109/SECON.2018.8478973.

19. Ким, Дж., & Сим, А. (2019). Новый подход к мультивариативному анализу сетевого трафика. Журнал по компьютерным наукам и технологиям, 34, 388–402. https://doi.org/10.1007/s11390-019-1915-y

20. Аббаси, М., Шахраки, А., & Тахеркорди, А. (2021). Глубокое обучение для мониторинга и анализа сетевого трафика (NTMA): обзор. Компьютерные коммуникации, 170, 19-41. https://doi.org/10.1016/j.comcom.2021.01.021

21. Алотаиби, А., & Рассам, М. А. (2023). Атаки на обучение соперничеством машинного обучения на системы обнаружения вторжений: обзор стратегий и защиты. Будущий интернет, 15, 62. https://doi.org/10.3390/fi15020062

22. Баиг, А. Ф., Эскеланд, С., & Янг, Б. (2023). Сохранение конфиденциальности непрерывной аутентификации с использованием поведенческой биометрии. Международный журнал информационной безопасности, 1-10. https://doi.org/10.1007/s10207-023-00721-y

23. Траоре, И., Воунганг, И., Обайдат, М. С., Наккаби, Й., & Лай, И. (2014). Онлайн аутентификация на основе рисков с использованием поведенческой биометрии. Мультимедийные инструменты и приложения, 71, 575–605. https://doi.org/10.1007/s11042-013-1518-5

24. Шалини П., & Шанкараия. (2022). Социальный поведенческий биометрический мультимодальный союз для предотвращения создания поддельных аккаунтов в Facebook. Мультимедийные инструменты и приложения, 81, 39715–39751. https://doi.org/10.1007/s11042-022-13104-7

25. Бан, Т., Такахаши, Т., Ндичу, С., & Иноуэ, Д. (2023). Преодоление усталости от тревоги: ИИ-помощник в рамках системы мониторинга информационной безопасности для эффективного реагирования на инциденты. Прикладные науки, 13, 6610. https://doi.org/10.3390/app13116610

26. Ренгараджан, Р., & Шекар Бабу. (2021). Обнаружение аномалий с использованием аналитики поведения субъектов и визуализации данных. VIII Международная конференция IEEE по вычислительной технике для устойчивого глобального развития (INDIACom), Нью-Дели, Индия, стр. 842-847. https://ieeexplore.ieee.org/document/9441226

27. Малик, А. А., & Тош, Д. К. (2023). Динамическая классификация уязвимостей для улучшенного киберситуационного осведомленности. Конференция IEEE по системам (SysCon), Ванкувер, Британская Колумбия, Канада, 2023, стр. 1-8. 10.1109/SysCon53073.2023.10131235.

28. Андраде, Р., Торрес, Ж., & Телло-Окендо, Л. (2018). Задачи когнитивной безопасности с использованием инструментов Big Data. Международная конференция по вычислительным наукам и вычислительному интеллекту (CSCI), Лас-Вегас, Невада, США, стр. 100-105. 10.1109/CSCI46756.2018.00026.

29. Лоренц, Б., & Киккас, К. (2020). Педагогические вызовы и этические соображения при развитии критического мышления в кибербезопасности. 20-я международная конференция по передовым технологиям обучения (ICALT) IEEE, Тарту, Эстония, 2020, стр. 262-263. 10.1109/ICALT49669.2020.00085.

30. Бём, Дж., Диас, Д., Льюис, К., Ли, К., & Уоллэнс, Д. (2022). Тенденции кибербезопасности: взгляд в будущее. McKinsey & Company. https://www.mckinsey.com/capabilities/risk-and-resilience/our-insights/cybersecurity/cybersecurity-trends-looking-over-the-horizo

References

1. Rizvi, V. (2023). Enhancing cybersecurity: The power of artificial intelligence in threat detection and prevention. International Journal of Advanced Engineering Research and Science (IJAERS), 10(5), May 2023. Retrieved from https://dx.doi.org/10.22161/ijaers.105.8

2. Jiang, Y., & Atif Y. (2021). A selective ensemble model for cognitive cybersecurity analysis. Journal of Network and Computer Applications, 193, November 2021, 103210. Retrieved from https://doi.org/10.1016/j.jnca.2021.103210

3. Chen, X., Xie, H., & Tao, X. (2022). Vision, status, and research topics of Natural Language Processing. Natural Language Processing Journal, 1, 2022, 100001. Retrieved from https://doi.org/10.1016/j.nlp.2022.100001

4. Ding, Y., & Liu, Y. (2022). A Novel Few-Shot Action Recognition Method: Temporal Relational CrossTransformers Based on Image Difference Pyramid. IEEE Access, 10, 94536 – 94544. 10.1109/ACCESS.2022.3204404

5. Ke, H., Luo, F., & Shi, M. (2023). Design of the Speech Emotion Recognition Model. Engineering Proceedings, 38(1), 86. Retrieved from https://doi.org/10.3390/engproc2023038086

6. Egwim, C. N., Alaka, H., Toriola-Coker, L. O., Balogun, H., & Sunmola, F. (2021). Applied artificial intelligence for predicting construction projects delay. Machine Learning with Applications, 6, 15 December 2021, 100166. Retrieved from https://doi.org/10.1016/j.mlwa.2021.100166

7. Islek, I., & Oguducu, S. G. (2022). A hierarchical recommendation system for E-commerce using online user reviews. Electronic Commerce Research and Applications, 52, March–April 2022, 101131. Retrieved from https://doi.org/10.1016/j.elerap.2022.101131

8. Habuza, T., Navaz, A. N., Hashim, F., Alnajjar, F., Zaki, N., Serhani, M. A., & Statsenko, Y. (2021). AI applications in robotics, diagnostic image analysis and precision medicine: Current limitations, future trends, guidelines on CAD systems for medicine. Informatics in Medicine Unlocked, 24, 2021, 100596. Retrieved from https://doi.org/10.1016/j.imu.2021.100596

9. Gkinko, L., & Elbanna, A. (2023). The appropriation of conversational AI in the workplace: A taxonomy of AI chatbot users. International Journal of Information Management, 69, April 2023, 102568. Retrieved from https://doi.org/10.1016/j.ijinfomgt.2022.102568

10. Bone, J. (2017). Cognitive Hack: The New Battleground in Cybersecurity ... The Human Mind. Auerbach Publications, pp. 156-160.

11. Chio, C., & Freeman, D. (2018). Machine Learning and Security: Protecting Systems with Data and Algorithms (1st Edition). O'Reilly Media, pp. 25-45.

12. Ahmad, R., Alsmadi, I., Alhamdani, W., & Tawalbeh, L. (2023). Zero-day attack detection: a systematic literature review. Artificial Intelligence Review. Retrieved from https://doi.org/10.1007/s10462-023-10437-z

13. Kandhro, I. A., Alanazi, S. M., Ali, F., Kehar, A., Fatima, K., Uddin, M., & Karuppayah, S. (2023). Detection of Real-Time Malicious Intrusions and Attacks in IoT Empowered Cybersecurity Infrastructures. IEEE Access, 11, 9136-9148. doi:10.1109/ACCESS.2023.3238664

14. Ainslie, S., Thompson, D., Maynard, S., & Ahmad, A. (2023). Cyber-threat intelligence for security decision-making: A review and research agenda for practice. Computers & Security, 132, 103352. Retrieved from https://doi.org/10.1016/j.cose.2023.103352

15. Dewis, M., & Viana, T. (2022). Phish Responder: A Hybrid Machine Learning Approach to Detect Phishing and Spam Emails. Applied System Innovation, 5(4), 73. Retrieved from https://doi.org/10.3390/asi5040073

16. Jáñez-Martino, F., Alaiz-Rodríguez, R., González-Castro, V., Fidalgo, E., & Alegre, E. (2023). A review of spam email detection: analysis of spammer strategies and the dataset shift problem. Artificial Intelligence Review, 56, 1145–1173. Retrieved from https://doi.org/10.1007/s10462-022-10195-4

17. Mughaid, A., AlZu’bi, S., Hnaif, A., Taamneh, S., Alnajjar, A., & Abu Elsoud, E. (2022). An intelligent cyber security phishing detection system using deep learning techniques. Cluster Computing, 25, 3819–3828. Retrieved from https://doi.org/10.1007/s10586-022-03604-4

18. Neupane, K., Haddad, R., & Chen, L. (2018). Next Generation Firewall for Network Security: A Survey. Paper presented at SoutheastCon 2018. St. Petersburg, FL, USA, pp. 1-6. IEEE. doi:10.1109/SECON.2018.8478973

19. Kim, J., & Sim, A. (2019). A New Approach to Multivariate Network Traffic Analysis. Journal of Computer Science and Technology, 34, 388-402. Retrieved from https://doi.org/10.1007/s11390-019-1915-y

20. Abbasi, M., Shahraki, A., & Taherkordi, A. (2021). Deep Learning for Network Traffic Monitoring and Analysis (NTMA): A Survey. Computer Communications, 170, 19-41. Retrieved from https://doi.org/10.1016/j.comcom.2021.01.021

21. Alotaibi, A., & Rassam, M. A. (2023). Adversarial Machine Learning Attacks against Intrusion Detection Systems: A Survey on Strategies and Defense. Future Internet, 15, 62. Retrieved from https://doi.org/10.3390/fi15020062

22. Baig, A. F., Eskeland, S., & Yang, B. (2023). Privacy-preserving continuous authentication using behavioral biometrics. International Journal of Information Security, 1-10. Retrieved from https://doi.org/10.1007/s10207-023-00721-y

23. Traore, I., Woungang, I., Obaidat, M. S., Nakkabi, Y., & Lai, I. (2014). Online risk-based authentication using behavioral biometrics. Multimedia Tools and Applications, 71, 575–605. Retrieved from https://doi.org/10.1007/s11042-013-1518-5

24. Shalini P., & Shankaraiah. (2022). Social behavioral biometric multimodal union to evade fake account creation in Facebook. Multimedia Tools and Applications, 81, 39715–39751. Retrieved from https://doi.org/10.1007/s11042-022-13104-7

25. Ban, T., Takahashi, T., Ndichu, S., & Inoue, D. (2023). Breaking Alert Fatigue: AI-Assisted SIEM Framework for Effective Incident Response. Applied Sciences, 13, 6610. Retrieved from https://doi.org/10.3390/app13116610

26. Rengarajan, R., & Shekar Babu. (2021). Anomaly Detection using User Entity Behavior Analytics and Data Visualization. IEEE 8th International Conference on Computing for Sustainable Global Development (INDIACom), New Delhi, India, pp. 842-847. Retrieved from https://ieeexplore.ieee.org/document/9441226

27. Malik, A. A., & Tosh, D. K. (2023). Dynamic Vulnerability Classification for Enhanced Cyber Situational Awareness. IEEE International Systems Conference (SysCon). Vancouver, BC, Canada, 2023, pp. 1-8. doi:10.1109/SysCon53073.2023.10131235

28. Andrade, R., Torres, J., & Tello-Oquendo, L. (2018). Cognitive Security Tasks Using Big Data Tools. International Conference on Computational Science and Computational Intelligence (CSCI). Las Vegas, NV, USA, pp. 100-105. doi:10.1109/CSCI46756.2018.00026

29. Lorenz, B., & Kikkas, K. (2020). Pedagogical Challenges and Ethical Considerations in Developing Critical Thinking in Cybersecurity. IEEE 20th International Conference on Advanced Learning Technologies (ICALT). Tartu, Estonia, 2020, pp. 262-263. doi:10.1109/ICALT49669.2020.00085

30. Boehm, J., Dias, D., Lewis, C., Li, K., & Wallance, D. (2022). Cybersecurity trends: Looking over the horizon. McKinsey & Company. Retrieved from https://www.mckinsey.com/capabilities/risk-and-resilience/our-insights/cybersecurity/cybersecurity-trends-looking-over-the-horizo

Результаты процедуры рецензирования статьи

В связи с политикой двойного слепого рецензирования личность рецензента не раскрывается.

Со списком рецензентов издательства можно ознакомиться здесь.

Рецензируемая статья посвящена исследованию ключевой роли когнитивно-информационных технологий в укреплении кибербезопасности.

Методология исследования базируется на обобщении научных публикаций зарубежных и отечественных ученых по рассматриваемой в статье проблематике, применении общенаучных методов.

Актуальность работы авторы связывают с тем, что, в цифровую эпоху кибербезопасность превращается в одну из первостепенных проблем как для частных лиц, так и для предприятий и правительств, а постоянно меняющийся ландшафт киберугроз требует инновационных подходов к защите конфиденциальной информации и инфраструктуры, поскольку одних только традиционных мер безопасности может быть недостаточно.

Научная новизна работы, по мнению рецензента, заключается в выводах о том, что когнитивно-информационные технологии могут найти применение в борьбе с различными типами кибератак и разработке соответствующих механизмов защиты.

В тексте публикации структурно выделены следующие разделы: Введение, Понятие когнитивно-информационных технологий, Обнаружение угроз: быть на шаг впереди, Адаптивные системы защиты – сила динамического реагирования, Тенденции кибербезопасности, Большие данные и когнитивная аналитика, Этические проблемы, Заключение, Библиография.

Когнитивно-информационные технологии рассматриваются в статье как передовая парадигма, которая использует возможности искусственного интеллекта, машинного обучения и больших данных для улучшения обнаружения угроз и создания адаптивных систем защиты. Когнитивно-информационные технологии относятся к набору передовых вычислительных решений, которые имитируют процессы человеческого мышления, позволяя системам обучаться, адаптироваться и принимать решения на основе анализа данных. Эти технологии используют алгоритмы машинного обучения и искусственного интеллекта для обработки огромных объемов информации, что позволяет им распознавать закономерности, аномалии и тенденции, которые могут указывать на потенциальные угрозы кибербезопасности. В публикации приведены примеры успешного применения когнитивно-информационных технологий в различных сферах: обработка естественного языка, распознавание изображений и видео, распознавание речи, предиктивная аналитика, рекомендательные системы, диагностика в здравоохранении, виртуальные помощники и чат-боты, а также предпринята попытка их адаптации к решению проблем обеспечения кибербехопасности. В частности, авторы уделяют внимание обнаружению аномалий, аналитике угроз, обнаружению фишинга и защита электронной почты, межсетевым экранам нового поколения для анализа сетевого трафика в режиме реального времени и обнаружения потенциальных угроз. Отмечено, что разведка кибербезопасности проводится для получения информации на четырех уровнях: стратегическом, оперативном, тактическом и асимметричном, а кибербезопасность больше не является реактивной деятельностью, поскольку динамическая стратегия защиты может развиваться и самообучаться в ответ на новые угрозы, и таким образом, когнитивно-информационные технологии закладывают основу для адаптивных защитных систем.

Библиографический список включает 30 источников – научные публикации на русском и английском языках по рассматриваемой теме. В тексте публикации имеются адресные отсылки к списку литературы, подтверждающие наличие апелляции к оппонентам.

Из резервов улучшения статьи следует отметить, что, последние три раздела статьи, предшествующие Заключению, представляют собой краткое изложение в нескольких предложениях материала какого-то одного источника, чего вряд ли достаточно.

Тема статьи актуальна, материал отражает результаты проведенного авторами исследования, соответствует тематике журнала «Вопросы безопасности», может быть опубликована после устранения отмеченной выше недоработки.

Ссылка на эту статью

Просто выделите и скопируйте ссылку на эту статью в буфер обмена. Вы можете также

попробовать найти похожие

статьи

|

|