|

ГЛАВНАЯ

> Вернуться к содержанию

Вопросы безопасности

Правильная ссылка на статью:

Симаворян С.Ж., Симонян А.Р., Попов Г.А., Улитина Е.И.

Иммунноподобная процедура функционирования системы обеспечения информационной безопасности в автоматизированных системах обработки данных при противодействии внутренним вторжениям

// Вопросы безопасности.

2021. № 3.

С. 70-83.

DOI: 10.25136/2409-7543.2021.3.36228 URL: https://nbpublish.com/library_read_article.php?id=36228

Иммунноподобная процедура функционирования системы обеспечения информационной безопасности в автоматизированных системах обработки данных при противодействии внутренним вторжениям

Симаворян Симон Жоржевич

кандидат технических наук

доцент, кафедра Прикладной математики и информатики, Сочинский государственный университет

354003, Россия, Краснодарский край, г. Сочи, ул. Пластунская, 94

Simavoryan Simon Zhorzhevich

PhD in Technical Science

Associate Professor, Department of Applied Mathematics and Computer Science, Sochi State University

354003, Russia, Krasnodarskii krai, g. Sochi, ul. Plastunskaya, 94

|

simsim@mail.ru

|

|

|

Другие публикации этого автора

|

|

Симонян Арсен Рафикович

кандидат физико-математических наук

доцент, кафедра прикладной математики и информатики, ФГБОУ ВО "Сочинский государственный университет"

354000, Россия, г. Сочи, ул. Островского, 37, кв. 91

Simonyan Arsen Rafikovich

PhD in Physics and Mathematics

Associate Professor, Department of Applied Mathematics and Computer Science, Sochi State University

354000, Russia, g. Sochi, ul. Ostrovskogo, 37, kv. 91

|

oppm@mail.ru

|

|

|

Другие публикации этого автора

|

|

Попов Георгий Александрович

доктор технических наук

Заведующий кафедрой Информационной безопасности, Астраханский государственный технический университет

414025, Россия, Астраханская область, г. Астрахань, ул. Татищева, 16

Popov Georgii Aleksandrovich

Doctor of Technical Science

Head of the Department of Information Security, Astrakhan State Technical University

414025, Russia, Astrakhanskaya oblast', g. Astrakhan', ul. Tatishcheva, 16

|

popov@astu.org

|

|

|

Другие публикации этого автора

|

|

|

Улитина Елена Ивановна

кандидат физико-математических наук

доцент, кафедра Прикладной математики и информатики, Сочинский государственный университет

354003, Россия, Краснодарский край, г. Сочи, ул. Пластунская, 94

Ulitina Elena Ivanovna

PhD in Physics and Mathematics

Associate Professor, Department of Applied Mathematics and Computer Science, Sochi State University

354003, Russia, Krasnodarskii krai, g. Sochi, ul. Plastunskaya, 94

|

ulitina@rambler.ru

|

|

|

Другие публикации этого автора

|

|

|

DOI: 10.25136/2409-7543.2021.3.36228

Дата направления статьи в редакцию:

04-08-2021

Дата публикации:

01-10-2021

Аннотация:

В данной научной работе предметом исследования является система, которая основана на проблеме построения механизмов защиты информации от внутренних угроз в автоматизированных системах обработки данных (АСОД) по аналогии с механизмами защиты организма человека его иммунной системой (ИмС). Объектами исследования являются ИмС и системы обеспечения информационной безопасности (ОИБ) в АСОД. Цель работы – разработать: общую схему функционирования ИмС по противодействию внутренним угрозам в виде процедуры, и на её основе разработать иммунноподобную общую процедуру (схему) по противодействию внутренним угрозам применительно к системам ОИБ. Методологические исследования по разработке процедуры выявления внутренних угроз в ИмС проводятся с использованием методов системного анализа в области ОИБ. Особое внимание было уделено таким вопросам как системность и адаптируемость механизмов ИмС применительно к системам ОИБ. В данной работе реализован новый вариант решения задачи адаптации общей схемы функционирования иммунной системы при противодействии внутренним угрозам в ОИБ на основании принципа разграничения элементов на «свой-чужой», и на основе реализации процедуры «поедать» угрозу, называемой «Трогоцитоз» («Грызть»). Разработанные процедуры могут служить как базовые схемы при дальнейших практических разработках иммунноподобных систем ОИБ.

Ключевые слова:

искусственные иммунные системы, иммунная система человека, системы информационной безопасности, защита информации, система обнаружения угроз, интеллектуальные системы, нейронные системы, врождённый иммунитет, адаптивный механизм, системный подход

Abstract: The subject of this research is the system of creating mechanisms of information from internal threats in automated data processing systems similar to the mechanism of human immunity. The object of this research is the mechanism of human immunity and systems of ensuring information security in automated data processing systems. The goal of this work lies in the development of the universal scheme of functionality of the mechanism of human immunity against internal threats in form of the procedure, and develop on its basis the immune-like scheme for countering internal threats applicable to the systems of ensuring information security. Methodological research on the development of procedure for detecting internal threats in the mechanism of human immunity is carried out via the methods of systemic analysis in area of ensuring information security. Special attention is given to such aspects as consistency and adaptability of the mechanisms of human immunity applicable to the systems of ensuring information security. This article introduces the new solution to the task of adapting the universal scheme of functionality of the immune system in countering internal threats in the systems of ensuring information security based on the principle of demarcation of the elements to “known/alien” and implementation of the procedure to “destroy” threat, the so-called “Trogotcytosis” (“gnaw”). The developed procedures may serve as the basic schemes in further practical studies of the immune-like systems of ensuring informations security.

Keywords: artificial immune systems, human immune system, information security systems, information protection, intrusions detection system, intelligent systems, neural systems, inborn immunity, adaptive mechanism, systems approach

Введение

В настоящее время для создания эффективных механизмов защиты информации в системах обеспечения информационной безопасности (ОИБ) автоматизированных систем обработки данных (АСОД) актуальным является направление по разработке механизмов ОИБ, построенных по аналогии с механизмами функционирования иммунной системы человека (ИмС). ИмС, так же, как и система ОИБ, предназначена не только для защиты организма от внешних вторжений, но для защиты организма от внутренних угроз [1, 2].

Под внутренними угрозами в будем понимать: 1) вирусы и зловредные бактерии, проникшие в организм человека, которые преодолели внешнюю защиту; 2) мутированные (переродившиеся) клетки организма, связанные с мутацией больших фрагментов человеческого организма (например, раковые клетки); и 3) старые клетки организма, которые неспособны выполнять возложенные на них функции, при этом эти клетки захламляют организм и мешают эффективной работе ИмС. Все эти группы клеток объединяются одним названием – вредоносные чужеродные и дефектные клетки (агенты).

Под механизмами иммунитета будем понимать процессы формирования защитной реакции организма на наличие агентов, исходя из понятия иммунитета как способности распознавать вторжение в организм чужеродных объектов и наличие дефектных клеток, уничтожать и удалять эти объекты из организма. ИмС представляет собой распределенный многоуровневый механизм защиты от чужеродных и дефектных клеток

В системах ОИБ ситуация обстоит аналогично. Очень актуальным и опасным источником угроз объекту защиты является угрозы, порождаемые внутри объекта защиты - внутренние угрозы. Наиболее важным их источником является персонал, связанный с объектом защиты и с системой ОИБ – доминирующая часть нарушений и атак в сфере информационной безопасности, приводящих к большим потерям, связаны именно с персоналом АСОД. Имеются и другие источники внутренних угроз в объекте защиты, в частности, связанные со сбоями и ошибками в компонентах систем обработки данных, с уязвимостями разных видов, с сетевыми атаками. Рассматриваемая в данной статье задача адаптации общей схемы ИмС при противодействии внутренним угрозам применительно к системам ОИБ не стандартная. Для решения задачи обнаружения сетевых атак эффективно применяются различные алгоритмы (методы) искусственных иммунных систем (ИИС), например, такие алгоритмы как: отрицательного отбора; клонального отбора; дендритный и иммунный сетевой [3, 4]. На данный момент существует множество различных реализаций алгоритмов ИмС, с помощью ИИС для решения задач ОИБ. Однако, присутствует огромная область неизученных алгоритмов, схем, методов и механизмов функционирования ИмС. Их изучение позволят окончательно понять принципы разграничения элементов на «своих» и «чужих» [8]. Разработаны: 1) процедура функционирования ИмС при противодействии внутренним угрозам в виде блок-схемы, которая может выявлять как известные, так и неизвестные ранее угрозы, адаптироваться и обновляться, на основании принципа разграничения элементов на «свой-чужой», и на основании реализации процедуры «поедать» угрозу, называемой «Трогоцитоз» («Грызть») [7]; 2) иммунноподобная процедура работы системы ОИБ при противодействии внутренним угрозам в АСОД.

Основная часть

В основе работы врожденной любой ИмС, лежит процесс активизации механизма распознавания «свой-чужой» [8]. Распознавание «свой-чужой» возможно благодаря наличию на поверхности каждой клетки рецепторов, с помощью которых иммунная система считывает информацию. Если клетка организма мутировала и ведет себя агрессивно, или просто постарела и не выполняет свою функцию, то рецепторы у нее изменяются или исчезают с поверхности. Иммунитет понимает, что здесь, что-то не так. И тогда ИмС (особые клетки-фагоциты) либо захватывает и поглощает такую клетку (это называется фагоцитоз), либо запускает в ней процесс саморазрушения клетки [1,2].

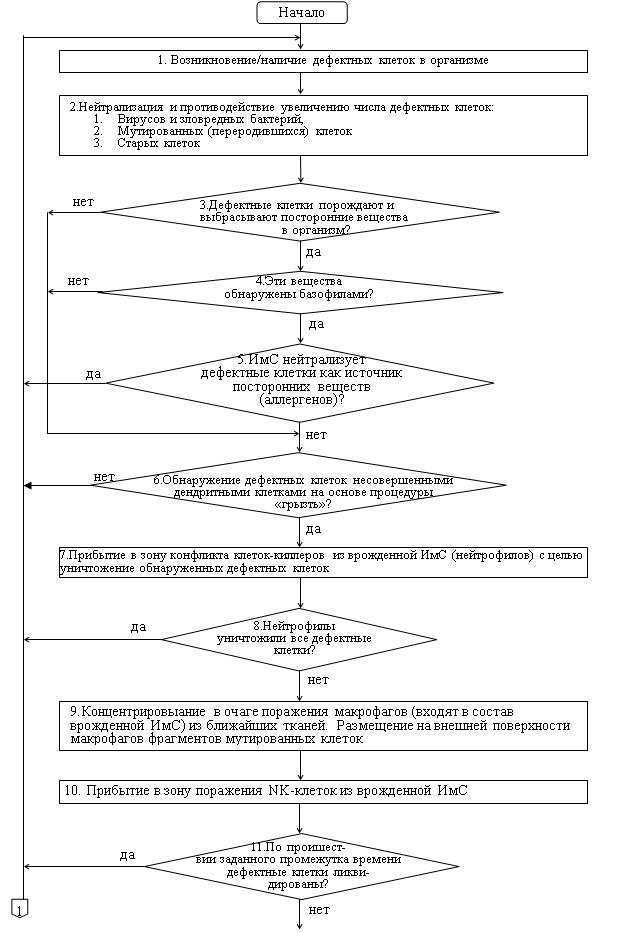

Общая схема процесса работы ИмС применительно к нейтрализации внутренних атак, приведена на рис. 1. Процедура работы ИмС при противодействии внутренним угрозам разработана на макроуровне, где каждый блок из себя представляет целый процесс, подробное описание которых не входит в рамки этой статьи. Отметим, что приведенная схема охватывает только те аспекты работы ИмС, которые представляют интерес с точки зрения создания системы ОИБ в АСОД функционирующей по аналогии с системой ИмС.

Анализ на возникновение или наличие дефектных клеток внутри организма осуществляется в блоке 1.

Нейтрализация и противодействие увеличению дефектных клеток, т. е. числа вирусов, мутированных (переродившихся) и старых клеток осуществляется в блоке 2.

В блоке 3 проводится анализ на обнаружение обнаружение дефектных клеток через выброс ими посторонних веществ в организм, через антигенную детерминанту (эпитоп) - участок молекулы антигена, определяющий его специфичность, связывающийся с антиген распознающими рецепторами Т-лимфоцитов и В-лимфоцитов и антителами. Многие молекулы антигенов имеют несколько антигенных детерминант. Сложность заключается в большой разновидности антигенных детерминант (эпитопов) – линейные, конформационные, концевые, центральные и глубинные (скрытые) [5].

В блоке 4 осуществляется проверка на тот факт, что дефектные клетки обнаруживаются базофилами, если «да», то переход в блок 5, в противном случае переход в блок 6.

В блоке 5 осуществляется проверка на нейтрализацию дефектных клеток ИмС. Если «да», то переход в блок 1, если «нет», то переход в блок 6.

В блоке 6 осуществляется проверка на обнаружение дефектных клеток с помощью дендритных клеток [6] на основе процедуры «Трогоцитоз» («Грызть») [7]. Если такие клетки не обнаружены, то переход в блок 1, в противном случае переход в блок 8.

В блоке 7 осуществляется прибытие в зону конфликта, т. е. в зону, где обнаружены были дефектные клетки, клеток-киллеров из врождённой ИмС (нейтрофилов) [1, 2] с целью уничтожения обнаруженных дефектных клеток.

В блоке 8 осуществляется проверка на уничтожение нейтрофилами дефектных клеток. Если «да» уничтожены, то переход в блок 1, если «нет», то переход в блок 9.

В блоке 9 осуществляется процесс концентрирования в очаге поражения макрофагов, которые входят в состав врождённой ИмС из ближайших тканей организма. При этом происходит размещение на внешней поверхности макрофагов фрагментов мутированных клеток с целью их дальнейшей идентификации в дефектных клетках.

В блоке 10 осуществляется прибытие в зону поражения NK-клеток из врожденной ИмС.

В блоке 11 через определенное время осуществляется проверка на окончательную ликвидацию дефектных клеток. Если «да», то переход в блок 1, если «нет», то переход в блок 12.

В блоке 12 осуществляется подключение адаптивного механизма уничтожения дефектных клеток. Адаптивный механизм состоит из Т-хелперов, Т-киллеров и В-лимфоцитов [1,2].

В блоке 13 осуществляется прибытие в зону конфликта Т-супрессоров для контроля за масштабом иммунного ответа – во-избежание выхода ситуации из-под контроля.

В блоке 14 Т-хелперы и В-лимфоциты осуществляют знакомство, т.е. идентификацию фрагментов микробов с фрагментами на поверхности макрофагов.

Рис.1. Процедура работы ИмС при противодействии внутренним угрозам.

В блоке 15 осуществляется подбор Т-хелперами и В-лимфоцитами на основании «базы данных» антител, соответствующих структуре мутированных клеток.

В блоке 16 осуществляется проверка на нахождение В-лимфоцитами в базе структуры нужного антитела на обнаруженную дефектную клетку. Если «да», то переход в блок 17, если «нет», то переход в блок 21.

В блоке 17 происходит процесс массового синтезирования В-лимфоцитами требуемых антител.

В блоке 18 осуществляется обработка зоны поражения вырабатываемыми антителами.

В блоке 19 осуществляется проверка на ликвидацию дефектных клеток. Если «да», то переход в блок 1, если «нет», то переход в блок 22.

В блоке 20 осуществляется мобилизация всех доступных ресурсов организма для ликвидации дефектных клеток.

В блоке 21 осуществляется проверка на уничтожение дефектных клеток, если после мобилизации дефектные клетки уничтожены, то переход в блок 1, если «нет», то осуществляется переход в блок 22.

В блоке 22 осуществляется подключение внешних ресурсов, например, вакцинации от выявленной болезни.

Но есть одна существенная разница, которая значимо понижает эффективность ИмС применительно к мутированным клеткам организма: в случае мутированных клеток сигнальная система плохо, иногда совсем не срабатывает, то есть не сигнализирует о наличии мутированных клеток, поскольку мутированные клетки как и все здоровые клетки, обычно имеют полноценные «паспорта» организма, ведут себя корректно, и поэтому нет механизмов образования сигнальных молекул. Известно, немало случаев, когда наличие мутированных (онкологических) клеток обнаруживалось на поздних стадиях заболевания, поскольку не было никаких симптомов заболевания. Одним из ключевых функций работы ИмС по отношению к мутированным клеткам является своевременное сигнализация об их появлении/наличии. Поскольку при противодействии дефектным клеткам нет атак со стороны этих клеток, и, как результат, нет цитокинов, фрагментов атакующих клеток, то важное место в системе сигнализации занимают незрелые дендритные клетки [1, 2]. Незрелые дендритные клетки, передвигаясь с кровью по организму, постоянно активно снимают пробы в окружающей их среде на наличие патогенных клеток и микроорганизмов. В отношении микроорганизмов это делается с помощью специальных рецепторов, распознающих специфические вещества на микроорганизмах и других антигенах. Но еще важнее, незрелые дендритные клетки могут также «поедать» небольшое количество мембран из живых собственных клеток, на основе процедуры, называемой «Трогоцитоз» («Грызть») [7]. В случае обнаружения патогенных объектов они, превращаясь в зрелые дендритные клетки, размещают фрагменты этих патогенов на своей клеточной поверхности. Эти фрагменты и используются в дальнейшем ИмС вместо цитокинов в качестве сигнальной информации. Описанный механизм представлен на рис. 1 блоками 6 и 7. В некоторых случаях патогенные объекты выделяют определенные вещества, которые базофилы воспринимают как посторонние вещества (часто как потенциальные аллергены) и сигнализируют об этом иммунную систему (рис. 1, бл 3, 4, 5).

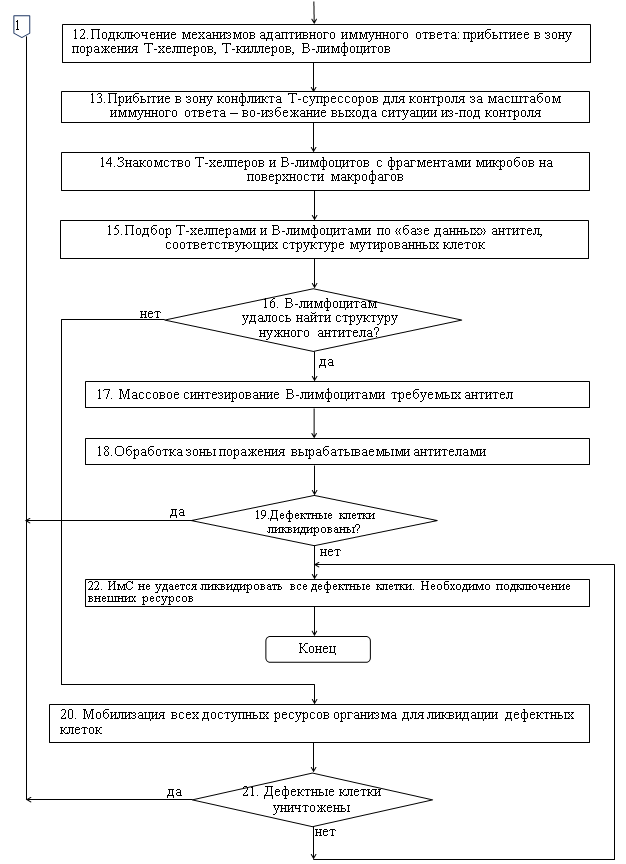

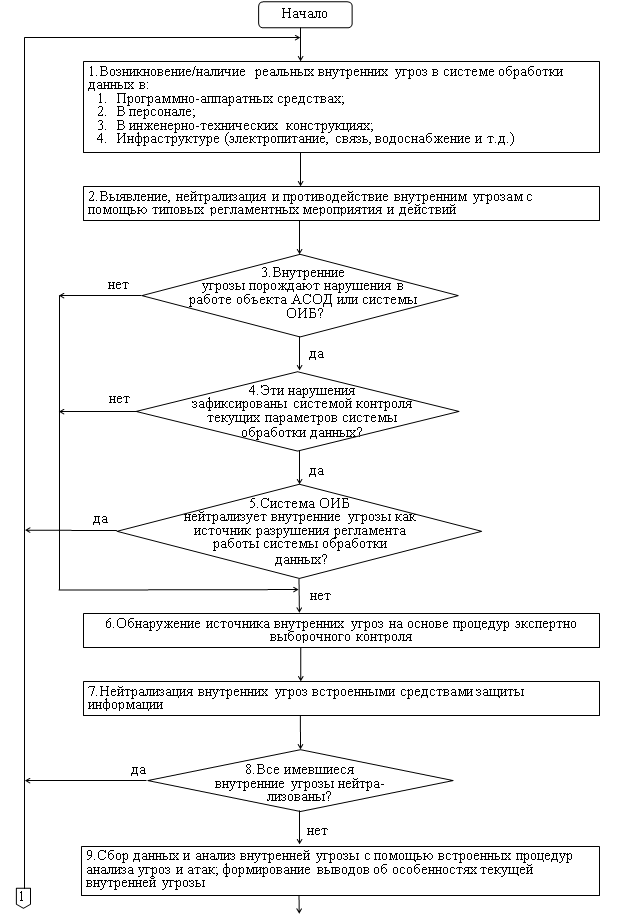

Приведенная схема реализации процесса противодействия ИмС внутренним угрозам переносится с соответствующими аналого-подобными изменениями в сферу ОИБ. Аналог схемы рис. 1 применительно к системам ОИБ приведен на рис. 2. Построение иммунноподобных механизмов необходимо осуществлять на основе системного подхода и системных принципов построения системы ОИБ [9 - 12].

В блоке 1 осуществляется анализ на возникновение/наличие реальных внутренних угроз в системе обработки данных АСОД: 1) в программно-аппаратных средствах; 2) от программно-аппаратных действий персонала АСОД; 3) в инженерно-технических конструкциях АСОД (в зоне территории, в зоне помещений, в зоне ресурсов); 4) в инфраструктуре (электропитание, связь, водоснабжение и т.д.).

В блоке 2 осуществляются следующие действия: выявление, нейтрализация и противодействие внутренним угрозам с помощью типовых регламентных средств и мероприятий.

В блоке 3 осуществляется проверка на наличие нарушений со стороны внутренних угроз, влияющих на работу объекта АСОД или системы ОИБ? Если угрозы обнаружены, то переход в блок 4 если «нет», то переход в блок 6.

В блоке 4 осуществляется проверка на наличие этих нарушений в имеющихся списках нарушений, т.е. в существующих базах донных о нарушениях. Если «да», то переход в блок 5, если «нет», то переход в блок 6.

В блоке 5 осуществляется проверка на нейтрализацию системой ОИБ внутренней угрозы, как источника разрушения регламента работы системы обработки данных. Если «да», то переход в блок 6, если «нет», то переход в блок 6.

В блоке 6 осуществляется обнаружение источника внутренних угроз на основе процедур экспертно-выборочного контроля.

В блоке 7 осуществляется нейтрализация всех внутренних угроз встроенными средствами защиты информации.

В блоке 8 осуществляются проверка по нейтрализации всех имевшихся внутренних угроз. Если угрозы нейтрализованы, то переход в блок 1, если «нет», то переход в блок 9.

В блоке 9 осуществляется сбор данных и анализ внутренней угрозы с помощью встроенных процедур анализа угроз и атак; а также формирование выводов (доклад) об особенностях текущей внутренней угрозы.

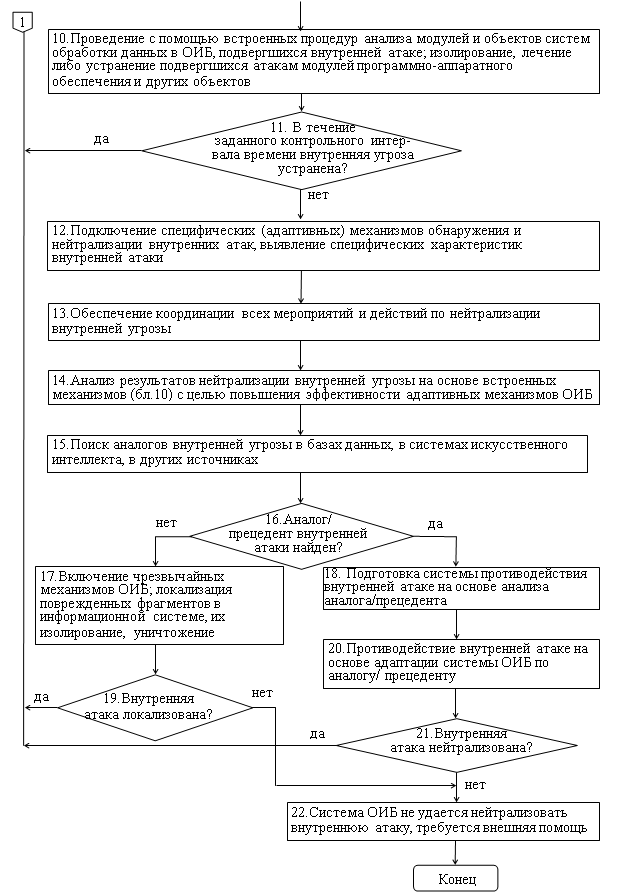

В блоке 10 осуществляется проведение с помощью встроенных процедур анализа модулей и объектов систем обработки данных в ОИБ, подвергшихся внутренней атаке; изолирование, лечение либо устранение подвергшихся атакам модулей программно-аппаратного обеспечения и других объектов [15].

В блоке 11 в течение заданного контрольного интервала времени осуществляется проверка на устранение внутренней угрозы. Если угроза устранена, то переход в блок 1, если «нет», то переход в блок 12. Например, проверка может быть осуществлена с помощью модифицированных алгоритмов отрицательного отбора, этот процесс называется «свой-чужой» [8, 13].

В блоке 12 осуществляется подключение специфических (адаптивных) механизмов обнаружения и нейтрализации внутренних атак, выявление специфических характеристик внутренней атаки.

В блоке 13 осуществляется обеспечение координации всех средств, методов и мероприятий по нейтрализации внутренней угрозы.

В блоке 14 осуществляется анализ результатов по нейтрализации внутренней угрозы на основе встроенных механизмов (бл.10) с целью повышения эффективности адаптивных механизмов ОИБ.

В блоке 15 осуществляется расширенный поиск аналогов внутренней угрозы в базах данных, в системах искусственного интеллекта, в других источниках, например, обнаружения атак на основе искусственной иммунной системы, содержащая подсистему сниффинга, что позволяет анализировать реальные данные о сетевых соединениях на уровне хоста, т.е. поиск аналогов внутренней угрозы в базах данных может быть сделан на основе набора данных о сетевых соединениях KDD99, что позволяет провести оценку эффективности расширенного поиска [10,14].

В блоке 16 осуществляется проверка на наличие аналога/прецедента внутренней. Если «да», то переход в блок 18, если «нет», то переход в блок 17.

В блоке 17 осуществляется включение чрезвычайных механизмов ОИБ, т.к. это новая атака, то включаются процессы по локализации поврежденных фрагментов в информационной системе, их изолирование (локализация), уничтожение (ликвидация последствий).

Рис.2. Процедура работы системы ОИБ при противодействии внутренним угрозам.

В блоке 18 осуществляется подготовка системы противодействия внутренней атаке на основе анализа аналога/прецедента встроенными механизмами.

В блоке 19 осуществляется проверка на ликвидацию нестандартной внутренней атаки. Если «да», то переход в блок 1, если «нет», то переход в блок 22.

В блоке 20 осуществляется противодействие внутренней стандартной атаке на основе адаптации системы ОИБ по аналогу/ прецеденту.

В блоке 21 осуществляется проверка на нейтрализацию стандартной атаки. Если «да», то переход в блок 21, если «нет», то переход в блок 22.

В блоке 22 реализуются мероприятия по реализации внешней помощи по ликвидации угрозы.

Отметим особенности отдельных блоков. В блоке 6 рис. 1 указана процедура «Трогоцитоз (грызть)» как часть механизма получения представления о состоянии клеток в некотором конкретном участке организма [7]. По сути дела, механизм такого выборочного действа является случайным. Аналогом в системах ОИБ данной процедуре предлагается процедура экспертного выборочного анализа, когда системой ОИБ в соответствии с определенным графиком или на определенной (прямой или косвенной) информации принимается решение о плановом/внеплановом проведении проверок определенного объекта, либо субъекта по показателям и параметрам информационной безопасности [16].

Более весомой и важной становится процесс реализации типовых средств защиты информации, которые целесообразно заложить уже на этапе проектирования информационной системы. В этом случае все системное обеспечение, включая операционную систему, должны проектироваться с учетом требований по ОИБ. В процедуре фигурируют некоторые контрольные промежутки времени. Выбор этих величин специфичен для разных объектов, зависит от уровня требований по ОИБ.

Заключение

В работе, на основе проведения системного анализа механизмов функционирования ИмС предназначенных для защиты организма человека от различных внутренних угроз (вирусов и зловредных бактерий; мутированных (переродившихся) клеток и старых клеток), разработан вариант процедуры работы ИмС при противодействии внутренним угрозам. В этой процедуре учтены те механизмы работы ИмС, которые в результате реализации могут иметь подобие механизмам, которые могут быть реализованы в системах ОИБ АСОД. Далее, по подобию предлагается аналог иммунноподобной системы применительно к сфере ОИБ. Установлена определенная совместимость, подобная переносимость понятий и процедур для указанных двух сфер защиты. Выявлены некоторые общие аналогоподобные схемы функционирования ИмС и ОИБ. В работе впервые предложен вариант решения задачи на основании принципа разграничения элементов на «свой-чужой», и реализации процедуры «поедать» агентов на основе метода, называемой «Трогоцитоз» («Грызть»).

Выводы.

В работе разработаны: 1) процедура работы ИмС человека с точки зрения её применения в системах ОИБ в АСОД, 2) процедура работы системы ОИБ при противодействии внутренним угрозам по аналогии функционирования с ИмС. Первая процедура разработана на основе системного анализа ИмС человека как механизма, нацеленного на защиту организма от внутренних угроз, с учетом только тех факторов, которые могут быть трансформированы в систему ОИБ. Вторая процедура разработана на идее установления подобности механизмов и процедур защиты в ИмС и в АСОД. Разработанные процедуры могут быть основополагающими для дальнейшего исследования и разработок подобных процедур, машинная реализация которых поможет службе защиты более эффективно бороться с злоумышленными действиями в сети АСОД [17].

Благодарности. Работа выполнена при финансовой поддержке гранта РФФИ №19-01-00383.

Библиография

1. Дэниэл М. Дэвис. Невероятный иммунитет. Как работает естественная защита вашего организма.-М.: «Livebook», 2019. – 384 с. ISBN: 978-5-907056-02-2 (рус).

2. Койко Р. Иммунология: учебное пособие / Р. Койко, Д.Саншайн, Э. Бенджамини; пер. с англ. А. В. Камаева, А. Ю. Кузнецовой под ред. Н. Б. Серебряной. — М.: Издательский центр «Академия», 2008. — 368 с. ISBN 978-5-7695-4104-9 (рус.) ISBN 0-471-22689-0 (англ.).

3. Стадников Д.Г., Чобан А.Г., Сувырин Г.А., Сулавко А.Е. Анализ существующих методов и подходов к построению искусственных иммунных систем // В сборнике: Информационные технологии в науке и производстве. / Материалы V Всероссийской молодежной научно-технической конференции. Омск: ОГТУ, 2018.-С. 51-56.

4. Юмашева Е.С., Мочинский А.В. Искусственные иммунные системы // В сборнике: Сборник избранных статей по материалам научных конференций ГНИИ "Нацразвитие".2019. - С. 198-201.

5. Шилов Е.С. Свой эпитоп среди чужих – т-клетки и аутоантигены // Молекулярная биология. 2019.Т. 53. № 5. С. 849-859.

6. Бурлакова А.А. Дендритные клетки // Энигма. 2020. № 18-1. - С. 156-187.

7. Петухова Г.Д., Лосев И.В., Исакова-Сивак И.Н., Руденко Л.Г. Влияние отдельных мутаций в генах, кодирующих внутренние белки вируса гриппа А, на формирование гуморального и клеточного иммунного ответа у мышей// Молекулярная генетика, микробиология и вирусологии. 2017;35(3):108-114.

8. Гибадуллин А.А. Механизмы распознавания "свой-чужой" // International Scientific Review.-2016.-№ 19 (29).-С. 67-68.

9. Симаворян С.Ж., Симонян А.Р., Улитина Е.И., Попов Г.А. — О концепции создания интеллектуальных систем защиты информации на основе нейросетевых систем обнаружения вторжений в АСОД // Программные системы и вычислительные методы. 2019. № 3. DOI: 10.7256/2454-0714.2019.3.30583 URL: https://nbpublish.com/library_read_article.php?id=30583

10. Васильев В.И., Шамсутдинов Р.Р. Интеллектуальная система обнаружения сетевых атак на основе механизмов искусственной иммунной системы // Моделирование, оптимизация и информационные технологии. Научный журнал. 2019. Т. 7. № 1 (24). - С. 521-535.

11. Симаворян С.Ж., Симонян А.Р., Улитина Е.И. Принципы построения систем управления деятельностью систем обнаружения атак // Безопасность информации и компьютерных сетей: Материалы 12-й Международной научной конференции (SIN2019) Сочи, 12-15 сентября 2019 г., Сочи, Россия – Сочи: РИЦ ФБГОУ ВО «СГУ».2019. - С.27-30.

12. Popov G.A., Simavoryan S.Zh., Simonyan A.R., Ulitina E.I. Method of Building a Goal Tree in a System-Conceptual Approach to Information Security // Modeling of Artificial Intelligence. 2019. № 6(1). С. 3-12.

13. Селеменев А.В., Астахова И.Ф., Трофименко Е.В. Применение искусственных иммунных систем для обнаружения сетевых вторжений // Вестник Воронежского государственного университета. Серия: Системный анализ и информационные технологии. 2019. № 2. - С. 49-56.

14. Васильев В. И., Котов В. Д. Система обнаружения сетевых вторжений на основе механизмов иммунной модели // Известия ЮФУ. Технические науки. – № 12(125), Таганрог, 2011. С. 180-189.

15. Монгуш А.К., Карманов И.Н. Автоматизация проектирования комплексных систем защиты информации // Интерэкспо Гео-Сибирь. 2020. Т. 6. № 2. - С. 31-35.

16. И.Н. Васильева, Д.Ю. Федоров. Интеллектуальные системы защиты информации: учебное пособие // СПб.: Изд-во СПбГЭУ,-2020. – 119 с.-ISBN 978-5-7310-4986-3.

17. Чио К, Фримэн Д. Машинное обучение и безопасность / пер. с англ. А. В. Снастина. – М.: ДМК Прес, 2020. - 388 с.: ил.

References

1. Deniel M. Devis. Neveroyatnyi immunitet. Kak rabotaet estestvennaya zashchita vashego organizma.-M.: «Livebook», 2019. – 384 s. ISBN: 978-5-907056-02-2 (rus).

2. Koiko R. Immunologiya: uchebnoe posobie / R. Koiko, D.Sanshain, E. Bendzhamini; per. s angl. A. V. Kamaeva, A. Yu. Kuznetsovoi pod red. N. B. Serebryanoi. — M.: Izdatel'skii tsentr «Akademiya», 2008. — 368 s. ISBN 978-5-7695-4104-9 (rus.) ISBN 0-471-22689-0 (angl.).

3. Stadnikov D.G., Choban A.G., Suvyrin G.A., Sulavko A.E. Analiz sushchestvuyushchikh metodov i podkhodov k postroeniyu iskusstvennykh immunnykh sistem // V sbornike: Informatsionnye tekhnologii v nauke i proizvodstve. / Materialy V Vserossiiskoi molodezhnoi nauchno-tekhnicheskoi konferentsii. Omsk: OGTU, 2018.-S. 51-56.

4. Yumasheva E.S., Mochinskii A.V. Iskusstvennye immunnye sistemy // V sbornike: Sbornik izbrannykh statei po materialam nauchnykh konferentsii GNII "Natsrazvitie".2019. - S. 198-201.

5. Shilov E.S. Svoi epitop sredi chuzhikh – t-kletki i autoantigeny // Molekulyarnaya biologiya. 2019.T. 53. № 5. S. 849-859.

6. Burlakova A.A. Dendritnye kletki // Enigma. 2020. № 18-1. - S. 156-187.

7. Petukhova G.D., Losev I.V., Isakova-Sivak I.N., Rudenko L.G. Vliyanie otdel'nykh mutatsii v genakh, kodiruyushchikh vnutrennie belki virusa grippa A, na formirovanie gumoral'nogo i kletochnogo immunnogo otveta u myshei// Molekulyarnaya genetika, mikrobiologiya i virusologii. 2017;35(3):108-114.

8. Gibadullin A.A. Mekhanizmy raspoznavaniya "svoi-chuzhoi" // International Scientific Review.-2016.-№ 19 (29).-S. 67-68.

9. Simavoryan S.Zh., Simonyan A.R., Ulitina E.I., Popov G.A. — O kontseptsii sozdaniya intellektual'nykh sistem zashchity informatsii na osnove neirosetevykh sistem obnaruzheniya vtorzhenii v ASOD // Programmnye sistemy i vychislitel'nye metody. 2019. № 3. DOI: 10.7256/2454-0714.2019.3.30583 URL: https://nbpublish.com/library_read_article.php?id=30583

10. Vasil'ev V.I., Shamsutdinov R.R. Intellektual'naya sistema obnaruzheniya setevykh atak na osnove mekhanizmov iskusstvennoi immunnoi sistemy // Modelirovanie, optimizatsiya i informatsionnye tekhnologii. Nauchnyi zhurnal. 2019. T. 7. № 1 (24). - S. 521-535.

11. Simavoryan S.Zh., Simonyan A.R., Ulitina E.I. Printsipy postroeniya sistem upravleniya deyatel'nost'yu sistem obnaruzheniya atak // Bezopasnost' informatsii i komp'yuternykh setei: Materialy 12-i Mezhdunarodnoi nauchnoi konferentsii (SIN2019) Sochi, 12-15 sentyabrya 2019 g., Sochi, Rossiya – Sochi: RITs FBGOU VO «SGU».2019. - S.27-30.

12. Popov G.A., Simavoryan S.Zh., Simonyan A.R., Ulitina E.I. Method of Building a Goal Tree in a System-Conceptual Approach to Information Security // Modeling of Artificial Intelligence. 2019. № 6(1). S. 3-12.

13. Selemenev A.V., Astakhova I.F., Trofimenko E.V. Primenenie iskusstvennykh immunnykh sistem dlya obnaruzheniya setevykh vtorzhenii // Vestnik Voronezhskogo gosudarstvennogo universiteta. Seriya: Sistemnyi analiz i informatsionnye tekhnologii. 2019. № 2. - S. 49-56.

14. Vasil'ev V. I., Kotov V. D. Sistema obnaruzheniya setevykh vtorzhenii na osnove mekhanizmov immunnoi modeli // Izvestiya YuFU. Tekhnicheskie nauki. – № 12(125), Taganrog, 2011. S. 180-189.

15. Mongush A.K., Karmanov I.N. Avtomatizatsiya proektirovaniya kompleksnykh sistem zashchity informatsii // Interekspo Geo-Sibir'. 2020. T. 6. № 2. - S. 31-35.

16. I.N. Vasil'eva, D.Yu. Fedorov. Intellektual'nye sistemy zashchity informatsii: uchebnoe posobie // SPb.: Izd-vo SPbGEU,-2020. – 119 s.-ISBN 978-5-7310-4986-3.

17. Chio K, Frimen D. Mashinnoe obuchenie i bezopasnost' / per. s angl. A. V. Snastina. – M.: DMK Pres, 2020. - 388 s.: il.

Результаты процедуры рецензирования статьи

В связи с политикой двойного слепого рецензирования личность рецензента не раскрывается.

Со списком рецензентов издательства можно ознакомиться здесь.

Предмет исследования – противодействие внутренним вторжениям на основе иммунноподобной процедуры функционирования системы обеспечения информационной безопасности в АСОД.

Методология исследования основана на теоретическом междисциплинарном подходе с применением методов анализа, аналогии, моделирования, обобщения, сравнения, синтеза.

Актуальность исследования определяется широким распространением систем автоматизированной обработки данных, необходимостью изучения и проектирования соответствующих средств информационной безопасности, включая противодействие внутренним вторжениям на основе иммунноподобной процедуры.

Научная новизна связана с разработкой автором процедуры работы системы ОИБ при противодействии внутренним угрозам по аналогии с ИмС, машинная реализация которых поможет более эффективно бороться с злоумышленными действиями в сети АСОД.

Статья написана русским литературным языком. Стиль изложения научный. Соответствие тематике журнала «Вопросы безопасности» не очевидно.

Структура рукописи включает следующие разделы: Введение (системы обеспечения информационной безопасности (ОИБ) автоматизированных систем обработки данных (АСОД) на основе аналогии с механизмами функционирования иммунной системы человека (ИмС), защита от внутренних угроз, механизм иммунитета как процесс формирования защитной реакции организма на наличие агентов, угрозы, порождаемые внутри объекта защиты, алгоритмы ИмС для решения задач ОИБ), Основная часть (механизм распознавания «свой – чужой», общая схема процесса работы ИмС применительно к нейтрализации внутренних атак, анализ на возникновение или наличие дефектных клеток, нейтрализация и противодействие увеличению дефектных клеток, обнаружение дефектных клеток через выброс ими посторонних веществ, эпитопы,оке 4 осуществляется проверка на тот факт, что дефектные клетки обнаруживаются базофилы, дендритные клетки, процедура «Трогоцитоз» («Грызть»), клетки-киллеры, нейтрофилы, макрофаги, NK-клетки, подключение адаптивного механизма уничтожения дефектных клеток, Т-супрессоры, Т-хелперы и В-лимфоциты, синтез требуемых антител, обработка зоны поражения, подключение внешних ресурсов, сигнальная система, отсутствие симптомов заболевания, перенос процесса противодействия ИмС внутренним угрозам в сферу ОИБ, построение иммунноподобных механизмов, процедура экспертного выборочного анализа), Заключение, Выводы, Благодарности, Библиография.

В разделе «Основная часть» следует выделить несколько пунктов.

Текст включает два рисунка. Целесообразность разделения рисунков на две части не ясна. Точки в названиях рисунков нужно удалить.

Содержание в целом соответствует названию. Аббревиатуры в заголовке следует исключить. Не ясно, почему аналогия проводится с иммунной системой именно человека, в чём её отличия от иммунитета, например, других млекопитающих. Пошаговое изложение в тексте разработанного алгоритма излишне описательно, дублируется блок-схемами. Представляется целесообразным привести сопоставительную таблицу, иллюстрирующую аналогию функций компонентов иммунной системы и ОИБ. Желательно также более полно раскрыть (возможно, отдельным пунктом) специфические особенности неоднократно упоминаемой процедуры, метода «Трогоцитоз (Грызть)».

Библиография включает 17 источников отечественных и зарубежных авторов – монографии, научные статьи, материалы научных мероприятий, Интернет-ресурсы. Библиографические описания некоторых источников требуют корректировки в соответствии с ГОСТ и требованиями редакции, например:

1. Дэвис Д. М. Невероятный иммунитет. Как работает естественная защита вашего организма. Место издания ??? : Livebook, 2018. – 308 с.

3. Стадников Д. Г., Чобан А. Г., Сувырин Г. А., Сулавко А. Е. Анализ существующих методов и подходов к построению искусственных иммунных систем // Информационные технологии в науке и производстве : материалы V Всероссийской молодежной научно-технической конференции. – Место издания ??? : Наименование издательства ???, 2018. – С. 51–56.

7. Наименование Интернет-ресурса ???. URL: https://wiki2.wiki/wiki/Trogocytosis (дата обращения: 01.07.2021).

Возможно излишнее самоцитирование (Симаворян С. Ж. с соавторами).

Апелляция к оппонентам (Дэниэл М., Койко Р., Саншайн Д., Бенджамини Э., Стадников Д. Г., Чобан А. Г., Сувырин Г. А., Сулавко А. Е., Юмашева Е. С., Мочинский А. В., Шилов Е. С., Бурлакова А. А., Гибадуллин А. А., Васильев В. И., Шамсутдинов Р. Р., Селеменев А. В., Астахова И. Ф., Трофименко Е. В., Котов В. Д., Монгуш А. К., Карманов И. Н., Васильева И.Н., Федоров Д.Ю., Чио К, Фримэн Д. др.) имеет место.

В целом материал представляет интерес для читательской аудитории, и после доработки рукопись может быть опубликована в журнале «Программные системы и вычислительные методы». Соответствие тематике журнала «Вопросы безопасности» не очевидно.

Ссылка на эту статью

Просто выделите и скопируйте ссылку на эту статью в буфер обмена. Вы можете также

попробовать найти похожие

статьи

|

|